Revelado: como as agências de espionagem dos EUA e do Reino Unido derrotar privacidade na Internet e segurança

• NSA ea GCHQ criptografia desbloqueio usado para proteger e-mails, serviços bancários e registros médicos

• $ 250ma-ano do programa dos EUA trabalha secretamente com empresas de tecnologia para inserir fraquezas em produtos

• Especialistas em segurança dizem que os programas 'minar a estrutura da internet'

• Q & A: enviar suas perguntas para nossos especialistas em privacidade

• $ 250ma-ano do programa dos EUA trabalha secretamente com empresas de tecnologia para inserir fraquezas em produtos

• Especialistas em segurança dizem que os programas 'minar a estrutura da internet'

• Q & A: enviar suas perguntas para nossos especialistas em privacidade

Através de parcerias com empresas de tecnologia secretas, as agências

de espionagem ter inserido vulnerabilidades secretas em software de

criptografia. Fotografia: Kacper Pempel / Reuters

Agências de inteligência britânicas EUA e ter rachado com sucesso

grande parte da criptografia on-line invocado por centenas de milhões de

pessoas para proteger a privacidade

dos seus dados pessoais, transações on-line e e-mails, de acordo com

documentos secretos revelados pelo ex-empreiteiro Edward Snowden.

Esta história foi relatada em parceria entre o New York Times, The

Guardian e ProPublica com base em documentos obtidos pelo The Guardian.

Os arquivos mostram que a Agência de Segurança Nacional e seu Reino contrapartida GCHQ já amplamente comprometido as garantias que internet

empresas têm dado aos consumidores para tranquilizá-los de que suas

comunicações, serviços bancários on-line e registros médicos seria

indecifrável para os criminosos ou governos.

As agências, os documentos revelam, adotaram uma bateria de métodos em seu ataque sistemático e contínuo sobre o que eles vêem como uma das maiores ameaças à sua capacidade de acessar enormes faixas de tráfego de internet - "o uso de criptografia onipresente em toda a internet" .

Esses métodos incluem medidas secretas para garantir NSA controle sobre a criação de padrões de criptografia internacionais, o uso de supercomputadores para quebrar a criptografia com a "força bruta", e - o segredo mais bem guardado de todos - colaboração com as empresas de tecnologia e os próprios prestadores de serviços de internet.

Através destas parcerias secretas, as agências têm inserido vulnerabilidades secretas - conhecido como backdoors ou alçapões - em software de criptografia comercial.

Os arquivos, tanto do NSA e GCHQ, foram obtidos pelo The Guardian, e os detalhes estão sendo publicados hoje em parceria com o New York Times e ProPublica . Eles revelam:

• Um programa da NSA de 10 anos contra a tecnologias de criptografia fez uma descoberta em 2010, que fez "grandes quantidades" de dados coletados por meio de cabo de internet bate novo "explorável".

• A NSA gasta US $ 250ma ano em um programa que, entre outros objetivos, trabalha com empresas de tecnologia para "secretamente influenciar" seus projetos de produtos.

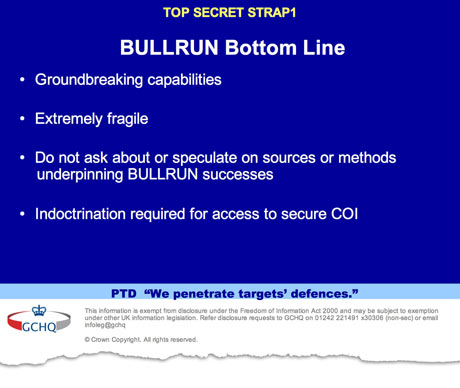

• O segredo das suas capacidades contra a criptografia está bem guardado, com analistas advertiu: "Não pergunte sobre ou especular sobre fontes ou métodos."

• A NSA descreve os programas de decodificação fortes como o "preço do ingresso para os EUA para manter o acesso irrestrito e uso do ciberespaço".

• A equipe GCHQ tem trabalhado para desenvolver formas em tráfego criptografado sobre os "quatro grandes" prestadores de serviços, nomeado como Hotmail, Google, Yahoo e Facebook.

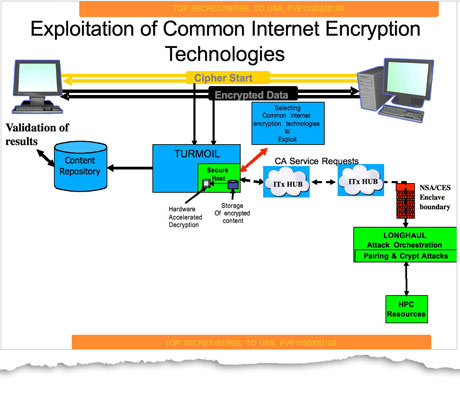

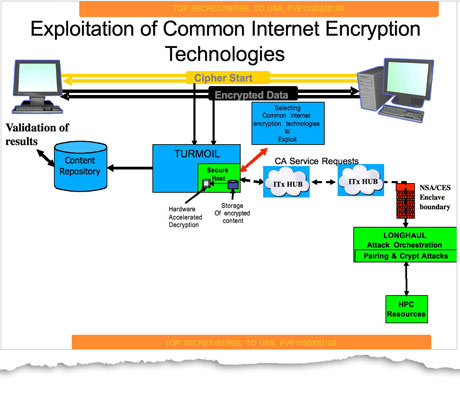

Este

diagrama de rede, a partir de um programa-piloto GCHQ, mostra como a

agência propôs um sistema para identificar o tráfego criptografado a

partir de seus programas de cabo-tapping internet e decifrar o que

poderia, em tempo quase real. Photograph: The Guardian

As agências insistem em que a capacidade de derrotar a criptografia é

vital para as suas missões fundamentais de contra-terrorismo e

espionagem estrangeira.

Este

diagrama de rede, a partir de um programa-piloto GCHQ, mostra como a

agência propôs um sistema para identificar o tráfego criptografado a

partir de seus programas de cabo-tapping internet e decifrar o que

poderia, em tempo quase real. Photograph: The Guardian

As agências insistem em que a capacidade de derrotar a criptografia é

vital para as suas missões fundamentais de contra-terrorismo e

espionagem estrangeira.

Mas especialistas em segurança acusaram de atacar a si mesmo e à privacidade de todos os usuários da internet. "Criptografia é a base para a confiança on-line", disse Bruce Schneier, um especialista em criptografia e companheiro no Berkman Center da Harvard para Internet e Sociedade. "Ao deliberadamente minar a segurança on-line em um esforço míope para escutar, a NSA está minando a própria estrutura da internet." Briefings classificados entre as agências de celebrar seu sucesso em "derrotar a segurança da rede e da privacidade".

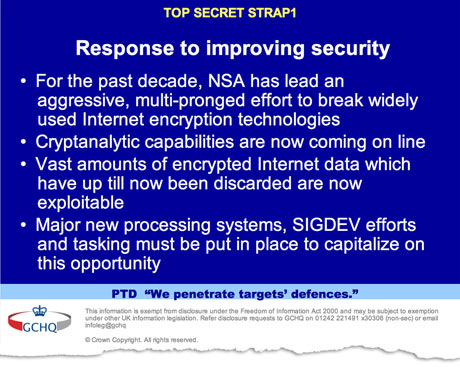

"Na última década, a NSA tem levado [sic] um esforço agressivo, multifacetada para quebrar tecnologias de criptografia de internet utilizados", afirma um documento de 2010 GCHQ. "Grandes quantidades de dados de internet criptografados que têm até agora sido descartados são agora explorável."

Um memorando interno da agência observou que entre os analistas britânicos mostraram uma apresentação sobre o progresso da NSA: "Aqueles que não foram já informados amedrontado!"

A descoberta, que não foi descrito em detalhes nos documentos, significava que as agências de inteligência foram capazes de monitorar "grandes quantidades" de fluxo de dados através de cabos de fibra óptica do mundo e quebrar sua criptografia, apesar das garantias de executivos da empresa de internet que esses dados foi além do alcance do governo.

O componente-chave da batalha da NSA contra a criptografia, a sua colaboração com as empresas de tecnologia, é detalhado no top-secret 2013 pedido de orçamento da comunidade de inteligência dos EUA sob o título "Sigint [inteligência de sinais] de habilitação".

Briefings classificadas entre a NSA ea GCHQ comemorar seu sucesso em "derrotar a segurança da rede e privacidade. Photograph: The Guardian

Financiamento para o programa - $ 254.9m para este ano - supera o do

programa Prism, que opera a um custo de $ 20m ano, de acordo com

documentos da NSA anteriores. Desde 2011, a despesa total em Sigint habilitação superou os US $ 800 milhões.

O programa "envolve ativamente indústrias norte-americanas e

estrangeiras de TI para secretamente influenciar e / ou abertamente

alavancar os projetos dos seus produtos comerciais", afirma o documento.

Nenhuma das empresas envolvidas em tais parcerias são nomeados, estes

detalhes são guardados por ainda maiores níveis de classificação.

Briefings classificadas entre a NSA ea GCHQ comemorar seu sucesso em "derrotar a segurança da rede e privacidade. Photograph: The Guardian

Financiamento para o programa - $ 254.9m para este ano - supera o do

programa Prism, que opera a um custo de $ 20m ano, de acordo com

documentos da NSA anteriores. Desde 2011, a despesa total em Sigint habilitação superou os US $ 800 milhões.

O programa "envolve ativamente indústrias norte-americanas e

estrangeiras de TI para secretamente influenciar e / ou abertamente

alavancar os projetos dos seus produtos comerciais", afirma o documento.

Nenhuma das empresas envolvidas em tais parcerias são nomeados, estes

detalhes são guardados por ainda maiores níveis de classificação.

Entre outras coisas, o programa foi concebido para "inserir vulnerabilidades em sistemas de criptografia comerciais". Estes seriam conhecidos para a NSA, mas ninguém, incluindo os clientes comuns, que são tellingly referidos no documento como "adversários".

"Essas mudanças de design tornar os sistemas em questão explorada por meio da coleta Sigint ... com conhecimento prévio da modificação. Ao consumidor e outros adversários, no entanto, a segurança dos sistemas permanece intacta."

O documento define em termos claros objectivos gerais do programa, incluindo a tomada de software de criptografia comercial "mais dócil" aos ataques NSA por "moldar" o mercado mundial e os esforços para quebrar a criptografia usada pela próxima geração de telefones 4G continuar.

Entre as realizações específicas para 2013, a ANS espera que o programa para obter acesso a "dados que fluem através de um hub para um grande provedor de comunicações" e um "grande internet peer-to-peer sistema de comunicações de voz e texto".

As empresas de tecnologia afirmam que eles trabalham com as agências de inteligência somente quando legalmente obrigados a fazê-lo. The Guardian relatou anteriormente que a Microsoft colaborou com a NSA para burlar a criptografia no e-mail Outlook.com e serviços de bate-papo. A empresa insistiu que foi obrigado a cumprir "exigências legais existentes ou futuras" ao projetar seus produtos.

Os documentos mostram que a agência já alcançou outro dos objetivos estabelecidos no pedido de orçamento: a influenciar as normas internacionais sobre os quais se baseiam os sistemas de criptografia.

Especialistas em segurança independentes já suspeitavam que a NSA tem vindo a introduzir fraquezas em normas de segurança, fato confirmado pela primeira vez por um outro documento secreto. Ele mostra a agência trabalhou secretamente para obter a sua própria versão de um projecto de norma de segurança emitido pelo Instituto Nacional dos EUA de Padrões e Tecnologia aprovado para uso em todo o mundo em 2006.

"Eventualmente, a NSA se tornou o único editor", afirma o documento.

Palavra-chave da NSA para o seu programa de decodificação, Bullrun, foi tirado de uma grande batalha da guerra civil americana. O seu homólogo britânico, Edgehill, é nomeado após o primeiro grande compromisso da guerra civil Inglês, mais de 200 anos antes.

A guia de classificação para os funcionários da NSA e prestadores de serviços em Bullrun descreve em termos gerais as suas metas.

"Projeto ofertas Bullrun com habilidades da NSA para derrotar a criptografia usada nas tecnologias de comunicação de rede específicos. Bullrun envolve várias fontes, as quais são extremamente sensíveis." O documento revela que a agência tem recursos contra protocolos on-line amplamente utilizados, tais como HTTPS, voice-over-IP e Secure Sockets Layer (SSL), utilizado para proteger as compras online e operações bancárias.

O documento mostra também que o Centro de Soluções Comerciais da NSA, ostensivamente o organismo através do qual as empresas de tecnologia podem ter seus produtos de segurança avaliados e apresentados a potenciais compradores do governo, tem outro papel mais clandestino.

Ele é usado pela NSA para "alavancar sensíveis relações, de cooperação com parceiros da indústria específicos" para inserir as vulnerabilidades em produtos de segurança. Agentes foram avisados que esta informação deve ser mantido em segredo "no mínimo".

Um guia mais geral de classificação NSA revela mais detalhes sobre as parcerias profundas da agência com a indústria, e sua capacidade de modificar os produtos. Ele adverte os analistas que dois fatos deve permanecer secreto: que a NSA faz modificações em software de criptografia comercial e dispositivos "para torná-los explorável", e que a NSA "obtém detalhes de criptografia de sistemas de segurança da informação criptográficas comerciais através de relações industriais".

Os organismos ainda não tenham rachado todas as tecnologias de encriptação, contudo, os documentos sugerem. Snowden parecia confirmar isso durante um Q & A ao vivo com os leitores do Guardian, em junho. "As obras de criptografia. Sistemas criptográficos fortes corretamente implementadas são uma das poucas coisas que você pode confiar em nós", disse ele antes de aviso de que o NSA pode freqüentemente encontrar maneiras de contornar isso, como resultado da fraca segurança nos computadores em cada extremidade da comunicação.

Os documentos estão espalhados com avisos sobre a importância de manter sigilo absoluto em torno de recursos de descriptografia.

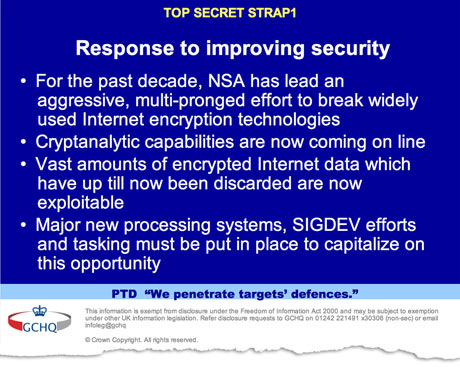

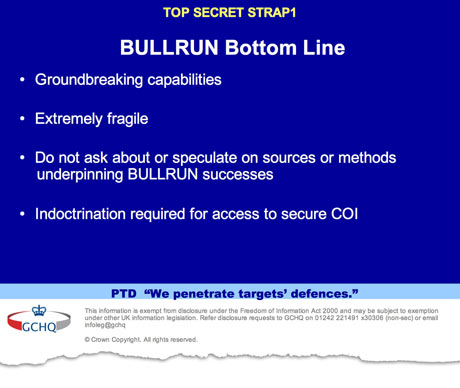

Um slide mostrando que o segredo da capacidade das agências contra a criptografia está muito bem guardado. Photograph: The Guardian

Diretrizes rígidas foram estabelecidas no complexo GCHQ em Cheltenham,

Gloucestershire, sobre como discutir projectos relacionados com a

descriptografia. Analistas foram instruídos: "Não pergunte sobre ou especular sobre fontes ou métodos que sustentam Bullrun".

Este informaton estava tão bem guardado, de acordo com um documento,

que mesmo aqueles com acesso a aspectos do programa foram avisados: "Não

haverá" necessidade de saber "."

Um slide mostrando que o segredo da capacidade das agências contra a criptografia está muito bem guardado. Photograph: The Guardian

Diretrizes rígidas foram estabelecidas no complexo GCHQ em Cheltenham,

Gloucestershire, sobre como discutir projectos relacionados com a

descriptografia. Analistas foram instruídos: "Não pergunte sobre ou especular sobre fontes ou métodos que sustentam Bullrun".

Este informaton estava tão bem guardado, de acordo com um documento,

que mesmo aqueles com acesso a aspectos do programa foram avisados: "Não

haverá" necessidade de saber "."

As agências deveriam ser "seletiva em que os contratantes são dadas a exposição a essas informações", mas acabou sendo visto por Snowden, uma das 850 mil pessoas em os EUA com ultra-secretos clearance.A 2009 GCHQ feitiços documento fora as possíveis conseqüências significativas de fugas, incluindo "danos às relações do setor".

"A perda de confiança na nossa capacidade de aderir a acordos de confidencialidade levaria à perda de acesso a informações confidenciais que podem poupar tempo ao desenvolvimento de novas capacidades," trabalhadores de inteligência foram informados. Um pouco menos importante GCHQ foi a confiança do público, que foi marcado como um risco moderado, o documento afirmou.

"Alguns produtos exploráveis são utilizadas pelo público em geral; algumas fraquezas exploráveis são bem conhecidas por exemplo, possibilidade de recuperação de senhas mal escolhidas", disse. "O conhecimento que GCHQ explora esses produtos ea escala da nossa capacidade de se sensibilizar o público para gerar publicidade indesejada para nós e nossos mestres políticos".

O esforço de decifração é particularmente importante para GCHQ. Sua vantagem estratégica de seu programa Tempora - torneiras diretos sobre transatlânticos cabos de fibra óptica de grandes empresas de telecomunicações - estava em perigo de erosão à medida que mais e mais grandes empresas de internet criptografado seu tráfego, respondendo às demandas dos clientes para garantia de privacidade.

Sem atenção, o documento de 2010 GCHQ avisado, do Reino Unido "utilidade Sigint irá degradar como fluxos de informação mudanças, novos aplicativos são desenvolvidos (e implantado) em ritmo e criptografia generalizada torna-se mais comum." Documentos mostram que o objectivo inicial de Edgehill foi para decodificar o tráfego criptografado certificada por três grandes empresas (sem nome) de internet e 30 tipos de Virtual Private Network (VPN) - utilizados pelas empresas para fornecer acesso remoto seguro para seus sistemas. Em 2015, a GCHQ esperava ter quebrado os códigos utilizados por 15 grandes empresas de internet e 300 VPNs.

Outro programa, de codinome Nome Amarelo, foi destinado a destacar as chaves de criptografia, conhecida como 'certificados', que pode ser vulnerável a ser quebrado por GCHQ supercomputadores.

Analistas do projeto Edgehill estavam trabalhando em maneiras nas redes de grandes provedores de webmail, como parte do projeto de decodificação. A atualização trimestral a partir de 2012 as notas da equipe do projeto "continuar a trabalhar em compreender" os quatro grandes provedores de comunicação, nomeado no documento como Hotmail, Google, Yahoo e Facebook, acrescentando que "o trabalho foi predominantemente focado neste trimestre no Google devido ao novo acesso oportunidades que estão sendo desenvolvidos ".

Para ajudar a garantir uma vantagem insider, GCHQ também estabeleceu uma Equipe de Operações Humint (HOT). Humint, abreviação de "inteligência humana" refere-se a informações obtidas diretamente de fontes ou agentes infiltrados.

Esta equipa GCHQ foi, de acordo com um documento interno ", responsável pela identificação, recrutamento e execução agentes secretos na indústria global de telecomunicações."

"Isso permite GCHQ para enfrentar alguns de seus alvos mais difíceis", disse o relatório. Os esforços feitos pela NSA e GCHQ contra tecnologias de criptografia pode ter consequências negativas para todos os usuários de internet, alertam os especialistas.

"Backdoors são fundamentalmente em conflito com boa segurança", disse Christopher Soghoian, tecnólogo principal e analista político sênior da American Civil Liberties Union. "Backdoors expor todos os usuários de um sistema backdoored, e não apenas as metas da agência de inteligência, ao aumento do risco de comprometimento dos dados." Isto é porque a inserção de brechas em um produto de software, particularmente aqueles que podem ser utilizados para obter as comunicações de utilizador não codificados ou de dados, aumenta significativamente a dificuldade de concepção de um produto seguro ".

Esta foi uma visão ecoada em um artigo recente de Stephanie Pell , um ex-promotor do Departamento de Justiça dos EUA e companheiro não residente no Centro para Internet e Segurança no Stanford Law School.

"[Um] sistema de comunicações criptografadas com uma porta traseira intercepção legal é muito mais provável de resultar na perda catastrófica de sigilo das comunicações de um sistema que não tem acesso às comunicações não criptografadas de seus usuários", afirma.

Autoridades de inteligência pediu ao The Guardian, New York Times e ProPublica não publicar este artigo, dizendo que o sistema poderá pedir alvos estrangeiros para mudar para novas formas de criptografia ou comunicações que seriam mais difíceis de coletar ou ler.

As três organizações removido alguns fatos específicos, mas decidiu publicar a história por causa do valor de um debate público sobre as ações do governo que enfraquecem as mais poderosas ferramentas para proteger a privacidade dos usuários de internet em os EUA e no mundo.

Esta história foi relatada em parceria entre o New York Times, The

Guardian e ProPublica com base em documentos obtidos pelo The Guardian.

Para o The Guardian: James Bola, Julian Borger, Glenn Greenwald

- Para o New York Times: Nicole Perlroth, Scott Shane

Para ProPublica: Jeff Larson

Leia a história do New York Times aqui

As agências, os documentos revelam, adotaram uma bateria de métodos em seu ataque sistemático e contínuo sobre o que eles vêem como uma das maiores ameaças à sua capacidade de acessar enormes faixas de tráfego de internet - "o uso de criptografia onipresente em toda a internet" .

Esses métodos incluem medidas secretas para garantir NSA controle sobre a criação de padrões de criptografia internacionais, o uso de supercomputadores para quebrar a criptografia com a "força bruta", e - o segredo mais bem guardado de todos - colaboração com as empresas de tecnologia e os próprios prestadores de serviços de internet.

Através destas parcerias secretas, as agências têm inserido vulnerabilidades secretas - conhecido como backdoors ou alçapões - em software de criptografia comercial.

Os arquivos, tanto do NSA e GCHQ, foram obtidos pelo The Guardian, e os detalhes estão sendo publicados hoje em parceria com o New York Times e ProPublica . Eles revelam:

• Um programa da NSA de 10 anos contra a tecnologias de criptografia fez uma descoberta em 2010, que fez "grandes quantidades" de dados coletados por meio de cabo de internet bate novo "explorável".

• A NSA gasta US $ 250ma ano em um programa que, entre outros objetivos, trabalha com empresas de tecnologia para "secretamente influenciar" seus projetos de produtos.

• O segredo das suas capacidades contra a criptografia está bem guardado, com analistas advertiu: "Não pergunte sobre ou especular sobre fontes ou métodos."

• A NSA descreve os programas de decodificação fortes como o "preço do ingresso para os EUA para manter o acesso irrestrito e uso do ciberespaço".

• A equipe GCHQ tem trabalhado para desenvolver formas em tráfego criptografado sobre os "quatro grandes" prestadores de serviços, nomeado como Hotmail, Google, Yahoo e Facebook.

Este

diagrama de rede, a partir de um programa-piloto GCHQ, mostra como a

agência propôs um sistema para identificar o tráfego criptografado a

partir de seus programas de cabo-tapping internet e decifrar o que

poderia, em tempo quase real. Photograph: The Guardian

As agências insistem em que a capacidade de derrotar a criptografia é

vital para as suas missões fundamentais de contra-terrorismo e

espionagem estrangeira.

Este

diagrama de rede, a partir de um programa-piloto GCHQ, mostra como a

agência propôs um sistema para identificar o tráfego criptografado a

partir de seus programas de cabo-tapping internet e decifrar o que

poderia, em tempo quase real. Photograph: The Guardian

As agências insistem em que a capacidade de derrotar a criptografia é

vital para as suas missões fundamentais de contra-terrorismo e

espionagem estrangeira. Mas especialistas em segurança acusaram de atacar a si mesmo e à privacidade de todos os usuários da internet. "Criptografia é a base para a confiança on-line", disse Bruce Schneier, um especialista em criptografia e companheiro no Berkman Center da Harvard para Internet e Sociedade. "Ao deliberadamente minar a segurança on-line em um esforço míope para escutar, a NSA está minando a própria estrutura da internet." Briefings classificados entre as agências de celebrar seu sucesso em "derrotar a segurança da rede e da privacidade".

"Na última década, a NSA tem levado [sic] um esforço agressivo, multifacetada para quebrar tecnologias de criptografia de internet utilizados", afirma um documento de 2010 GCHQ. "Grandes quantidades de dados de internet criptografados que têm até agora sido descartados são agora explorável."

Um memorando interno da agência observou que entre os analistas britânicos mostraram uma apresentação sobre o progresso da NSA: "Aqueles que não foram já informados amedrontado!"

A descoberta, que não foi descrito em detalhes nos documentos, significava que as agências de inteligência foram capazes de monitorar "grandes quantidades" de fluxo de dados através de cabos de fibra óptica do mundo e quebrar sua criptografia, apesar das garantias de executivos da empresa de internet que esses dados foi além do alcance do governo.

O componente-chave da batalha da NSA contra a criptografia, a sua colaboração com as empresas de tecnologia, é detalhado no top-secret 2013 pedido de orçamento da comunidade de inteligência dos EUA sob o título "Sigint [inteligência de sinais] de habilitação".

Briefings classificadas entre a NSA ea GCHQ comemorar seu sucesso em "derrotar a segurança da rede e privacidade. Photograph: The Guardian

Financiamento para o programa - $ 254.9m para este ano - supera o do

programa Prism, que opera a um custo de $ 20m ano, de acordo com

documentos da NSA anteriores. Desde 2011, a despesa total em Sigint habilitação superou os US $ 800 milhões.

O programa "envolve ativamente indústrias norte-americanas e

estrangeiras de TI para secretamente influenciar e / ou abertamente

alavancar os projetos dos seus produtos comerciais", afirma o documento.

Nenhuma das empresas envolvidas em tais parcerias são nomeados, estes

detalhes são guardados por ainda maiores níveis de classificação.

Briefings classificadas entre a NSA ea GCHQ comemorar seu sucesso em "derrotar a segurança da rede e privacidade. Photograph: The Guardian

Financiamento para o programa - $ 254.9m para este ano - supera o do

programa Prism, que opera a um custo de $ 20m ano, de acordo com

documentos da NSA anteriores. Desde 2011, a despesa total em Sigint habilitação superou os US $ 800 milhões.

O programa "envolve ativamente indústrias norte-americanas e

estrangeiras de TI para secretamente influenciar e / ou abertamente

alavancar os projetos dos seus produtos comerciais", afirma o documento.

Nenhuma das empresas envolvidas em tais parcerias são nomeados, estes

detalhes são guardados por ainda maiores níveis de classificação. Entre outras coisas, o programa foi concebido para "inserir vulnerabilidades em sistemas de criptografia comerciais". Estes seriam conhecidos para a NSA, mas ninguém, incluindo os clientes comuns, que são tellingly referidos no documento como "adversários".

"Essas mudanças de design tornar os sistemas em questão explorada por meio da coleta Sigint ... com conhecimento prévio da modificação. Ao consumidor e outros adversários, no entanto, a segurança dos sistemas permanece intacta."

O documento define em termos claros objectivos gerais do programa, incluindo a tomada de software de criptografia comercial "mais dócil" aos ataques NSA por "moldar" o mercado mundial e os esforços para quebrar a criptografia usada pela próxima geração de telefones 4G continuar.

Entre as realizações específicas para 2013, a ANS espera que o programa para obter acesso a "dados que fluem através de um hub para um grande provedor de comunicações" e um "grande internet peer-to-peer sistema de comunicações de voz e texto".

As empresas de tecnologia afirmam que eles trabalham com as agências de inteligência somente quando legalmente obrigados a fazê-lo. The Guardian relatou anteriormente que a Microsoft colaborou com a NSA para burlar a criptografia no e-mail Outlook.com e serviços de bate-papo. A empresa insistiu que foi obrigado a cumprir "exigências legais existentes ou futuras" ao projetar seus produtos.

Os documentos mostram que a agência já alcançou outro dos objetivos estabelecidos no pedido de orçamento: a influenciar as normas internacionais sobre os quais se baseiam os sistemas de criptografia.

Especialistas em segurança independentes já suspeitavam que a NSA tem vindo a introduzir fraquezas em normas de segurança, fato confirmado pela primeira vez por um outro documento secreto. Ele mostra a agência trabalhou secretamente para obter a sua própria versão de um projecto de norma de segurança emitido pelo Instituto Nacional dos EUA de Padrões e Tecnologia aprovado para uso em todo o mundo em 2006.

"Eventualmente, a NSA se tornou o único editor", afirma o documento.

Palavra-chave da NSA para o seu programa de decodificação, Bullrun, foi tirado de uma grande batalha da guerra civil americana. O seu homólogo britânico, Edgehill, é nomeado após o primeiro grande compromisso da guerra civil Inglês, mais de 200 anos antes.

A guia de classificação para os funcionários da NSA e prestadores de serviços em Bullrun descreve em termos gerais as suas metas.

"Projeto ofertas Bullrun com habilidades da NSA para derrotar a criptografia usada nas tecnologias de comunicação de rede específicos. Bullrun envolve várias fontes, as quais são extremamente sensíveis." O documento revela que a agência tem recursos contra protocolos on-line amplamente utilizados, tais como HTTPS, voice-over-IP e Secure Sockets Layer (SSL), utilizado para proteger as compras online e operações bancárias.

O documento mostra também que o Centro de Soluções Comerciais da NSA, ostensivamente o organismo através do qual as empresas de tecnologia podem ter seus produtos de segurança avaliados e apresentados a potenciais compradores do governo, tem outro papel mais clandestino.

Ele é usado pela NSA para "alavancar sensíveis relações, de cooperação com parceiros da indústria específicos" para inserir as vulnerabilidades em produtos de segurança. Agentes foram avisados que esta informação deve ser mantido em segredo "no mínimo".

Um guia mais geral de classificação NSA revela mais detalhes sobre as parcerias profundas da agência com a indústria, e sua capacidade de modificar os produtos. Ele adverte os analistas que dois fatos deve permanecer secreto: que a NSA faz modificações em software de criptografia comercial e dispositivos "para torná-los explorável", e que a NSA "obtém detalhes de criptografia de sistemas de segurança da informação criptográficas comerciais através de relações industriais".

Os organismos ainda não tenham rachado todas as tecnologias de encriptação, contudo, os documentos sugerem. Snowden parecia confirmar isso durante um Q & A ao vivo com os leitores do Guardian, em junho. "As obras de criptografia. Sistemas criptográficos fortes corretamente implementadas são uma das poucas coisas que você pode confiar em nós", disse ele antes de aviso de que o NSA pode freqüentemente encontrar maneiras de contornar isso, como resultado da fraca segurança nos computadores em cada extremidade da comunicação.

Os documentos estão espalhados com avisos sobre a importância de manter sigilo absoluto em torno de recursos de descriptografia.

Um slide mostrando que o segredo da capacidade das agências contra a criptografia está muito bem guardado. Photograph: The Guardian

Diretrizes rígidas foram estabelecidas no complexo GCHQ em Cheltenham,

Gloucestershire, sobre como discutir projectos relacionados com a

descriptografia. Analistas foram instruídos: "Não pergunte sobre ou especular sobre fontes ou métodos que sustentam Bullrun".

Este informaton estava tão bem guardado, de acordo com um documento,

que mesmo aqueles com acesso a aspectos do programa foram avisados: "Não

haverá" necessidade de saber "."

Um slide mostrando que o segredo da capacidade das agências contra a criptografia está muito bem guardado. Photograph: The Guardian

Diretrizes rígidas foram estabelecidas no complexo GCHQ em Cheltenham,

Gloucestershire, sobre como discutir projectos relacionados com a

descriptografia. Analistas foram instruídos: "Não pergunte sobre ou especular sobre fontes ou métodos que sustentam Bullrun".

Este informaton estava tão bem guardado, de acordo com um documento,

que mesmo aqueles com acesso a aspectos do programa foram avisados: "Não

haverá" necessidade de saber "." As agências deveriam ser "seletiva em que os contratantes são dadas a exposição a essas informações", mas acabou sendo visto por Snowden, uma das 850 mil pessoas em os EUA com ultra-secretos clearance.A 2009 GCHQ feitiços documento fora as possíveis conseqüências significativas de fugas, incluindo "danos às relações do setor".

"A perda de confiança na nossa capacidade de aderir a acordos de confidencialidade levaria à perda de acesso a informações confidenciais que podem poupar tempo ao desenvolvimento de novas capacidades," trabalhadores de inteligência foram informados. Um pouco menos importante GCHQ foi a confiança do público, que foi marcado como um risco moderado, o documento afirmou.

"Alguns produtos exploráveis são utilizadas pelo público em geral; algumas fraquezas exploráveis são bem conhecidas por exemplo, possibilidade de recuperação de senhas mal escolhidas", disse. "O conhecimento que GCHQ explora esses produtos ea escala da nossa capacidade de se sensibilizar o público para gerar publicidade indesejada para nós e nossos mestres políticos".

O esforço de decifração é particularmente importante para GCHQ. Sua vantagem estratégica de seu programa Tempora - torneiras diretos sobre transatlânticos cabos de fibra óptica de grandes empresas de telecomunicações - estava em perigo de erosão à medida que mais e mais grandes empresas de internet criptografado seu tráfego, respondendo às demandas dos clientes para garantia de privacidade.

Sem atenção, o documento de 2010 GCHQ avisado, do Reino Unido "utilidade Sigint irá degradar como fluxos de informação mudanças, novos aplicativos são desenvolvidos (e implantado) em ritmo e criptografia generalizada torna-se mais comum." Documentos mostram que o objectivo inicial de Edgehill foi para decodificar o tráfego criptografado certificada por três grandes empresas (sem nome) de internet e 30 tipos de Virtual Private Network (VPN) - utilizados pelas empresas para fornecer acesso remoto seguro para seus sistemas. Em 2015, a GCHQ esperava ter quebrado os códigos utilizados por 15 grandes empresas de internet e 300 VPNs.

Outro programa, de codinome Nome Amarelo, foi destinado a destacar as chaves de criptografia, conhecida como 'certificados', que pode ser vulnerável a ser quebrado por GCHQ supercomputadores.

Analistas do projeto Edgehill estavam trabalhando em maneiras nas redes de grandes provedores de webmail, como parte do projeto de decodificação. A atualização trimestral a partir de 2012 as notas da equipe do projeto "continuar a trabalhar em compreender" os quatro grandes provedores de comunicação, nomeado no documento como Hotmail, Google, Yahoo e Facebook, acrescentando que "o trabalho foi predominantemente focado neste trimestre no Google devido ao novo acesso oportunidades que estão sendo desenvolvidos ".

Para ajudar a garantir uma vantagem insider, GCHQ também estabeleceu uma Equipe de Operações Humint (HOT). Humint, abreviação de "inteligência humana" refere-se a informações obtidas diretamente de fontes ou agentes infiltrados.

Esta equipa GCHQ foi, de acordo com um documento interno ", responsável pela identificação, recrutamento e execução agentes secretos na indústria global de telecomunicações."

"Isso permite GCHQ para enfrentar alguns de seus alvos mais difíceis", disse o relatório. Os esforços feitos pela NSA e GCHQ contra tecnologias de criptografia pode ter consequências negativas para todos os usuários de internet, alertam os especialistas.

"Backdoors são fundamentalmente em conflito com boa segurança", disse Christopher Soghoian, tecnólogo principal e analista político sênior da American Civil Liberties Union. "Backdoors expor todos os usuários de um sistema backdoored, e não apenas as metas da agência de inteligência, ao aumento do risco de comprometimento dos dados." Isto é porque a inserção de brechas em um produto de software, particularmente aqueles que podem ser utilizados para obter as comunicações de utilizador não codificados ou de dados, aumenta significativamente a dificuldade de concepção de um produto seguro ".

Esta foi uma visão ecoada em um artigo recente de Stephanie Pell , um ex-promotor do Departamento de Justiça dos EUA e companheiro não residente no Centro para Internet e Segurança no Stanford Law School.

"[Um] sistema de comunicações criptografadas com uma porta traseira intercepção legal é muito mais provável de resultar na perda catastrófica de sigilo das comunicações de um sistema que não tem acesso às comunicações não criptografadas de seus usuários", afirma.

Autoridades de inteligência pediu ao The Guardian, New York Times e ProPublica não publicar este artigo, dizendo que o sistema poderá pedir alvos estrangeiros para mudar para novas formas de criptografia ou comunicações que seriam mais difíceis de coletar ou ler.

As três organizações removido alguns fatos específicos, mas decidiu publicar a história por causa do valor de um debate público sobre as ações do governo que enfraquecem as mais poderosas ferramentas para proteger a privacidade dos usuários de internet em os EUA e no mundo.

Nenhum comentário:

Postar um comentário